Netz und Router sichern

Im privaten und SOHO Bereich reicht eine Fritzbox zur Absicherung des Netzwerks heute nicht mehr aus. Mit einem kleinen PC und einem managebaren Switch, der Virtuelle LANs (VLANs) unterstützt, lässt sich Sicherheit auch in kleinen Netzen deutlich verbesseren. Gerade in Zeiten von Covid 19 ist es auch wichtig, den Homeoffice Arbeitsplatz möglichst gut abzusicheren, da solche Arbeitsplätze immer mehr in den Fokus von professionellen Angreifern rückt.

Das BSI Grundschutzkompendium fordert im Rahmen der Sicherheitsmaßnahmen eine Netzwerksegmentierung. Das ist auch bei kleinen Netzwerken sinnvoll und notwendig. Eine Fritzbox alleine ist damit überfordert, dazu braucht sie "professionelle" Hilfe. In diesem Fall z.B. eine Kombination aus einer OPNsense Firewall und einen managebaren Switch (hier ein Juniper EX2200). Für sehr kleine Netze kann auch ein Turris Omnia verwendet werden. Eine richtige Firewall wie z.B. OPNsense oder pfSense bietet jedoch noch weit mehr Möglichkeiten bis hin zu einem kompletten Intrusion Prevention System, dazu wird allerdings auch eine stärkere Hardware gebraucht, die im Bild sichtbare PC-Engines APU reicht da nicht mehr aus.

Das hier vorgestellte Konzept führt zu einer echten, zweistufigen Firewall Lösung, wie sie ebenfalls im BSI Grundschutzkompendium gefordert wird. Das klingt jetzt aufwändiger, als es tatsächlich ist.

Die Fritzbox kann so auch weiterhin für Telefon und Smart-Home genutzt werden. Der CRS112-8G-4S-IN trennt auch diese Komponenten von den internen Netzen ab, so dass die SamrtHome Komponenten auch nicht die PCs beschädigen können. In diesem Beispiel werden aber schon mit einem einfachen Switch und einer OPNsense die kritischen Netze "Homeoffice" und "Online Banking" wirksam gegen Eindringlinge geschützt.

Das Fritzbox LAN wird zu einer demilitarisierten Zone (DMZ) auf der OPNsense ist das das WAN Interface. Das LAN Interface mit den VLANs wird am Switch angeschlossen. Der Switch führt auf den Ports nur das für das Endgerät bestimmte VLAN heraus.

Dokumentation

Falls doch mal etwas passiert, ist Dokumentation enorm hilfreich. Die Dokumentation sollte eine Liste der aktiven Netzwerkkomponenten und deren IP-Adressen enthalten. Dazu eine Liste der angeschlossenen Endgeräte und eine Übersicht über die Firewall Regeln. Sollte man im K-Fall externe Hilfe benötigen, dann spart das sehr viel Zeit, weil der Experte dann nicht erst einmal das Netz erforschen muss. Eine Beschriftung der Kabel vermeidet im Störungsfall eine lange Sucherei.

Am Ende sollte ein physischer Ordner vorliegen, in dem alle wichtigen Dokumente enthalten sind, die man im Notfall zur Wiederherstellung der Installation braucht. Falls eine Ransomware zugeschlagen hat, dann sind im Zweifel auch die Dateien mit der Dokumentation weg, daher sollten diese auch noch einmal in ausgedruckter Form vorliegen, falls auch ein Restore vom Backup fehlschlägt.

Fritzbox

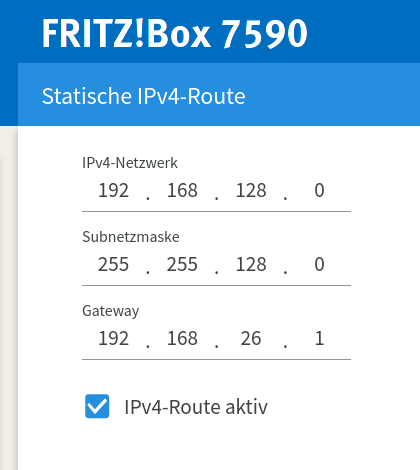

An der Konfiguration der Fritzbox ändert sich nichts außer dem Routing, allerdings müssen die Netze der OPNsense der Fritzbox bekannt gemacht werden. Da die Fritzbox leider keine Routingprotokolle, wie z.B. OSPF, IS-IS oder BGP4 unterstützt, müssen statische Routen gesetzt werden. In dieser Anwendung ist das aber nicht wirklich ein Problem.

Die Fritzbox nutzt in diesem Beipspiel das Netz 192.168.26.0/24 für das LAN, das in der Gesamtarchtitektur die DMZ darstellt. Im Falle einer Arztpraxis würde hier z.B. auch der Konnektor mit seinem WAN-Port angeschlossen werden. Der LAN Port des Konnectors erhält auf dem Switch ein eigenes VLAN. Die VPN Ports 4500/UDP und IP-ESP sollten an die OPNsense weitergeleitet werden, so dass auch eingehende IPsec VPN Verbindungen auf der OPNsense implementiert werden können. Die VPN Unterstützung der OPNsense ist sehr viel leistungsfähiger, als die VPN Funktionen der Fritzbox.

DMZ

Das LAN der Fritzbox gilt hier auch als "feindliches" Netz. Dort können Geräte angeschlossen werden, die aus dem Internet erreichbar sein sollen. Hier ist größte Vorsicht angebracht, denn diese Geräte kann ggf. jedermann aus dem Internet ansprechen und hacken. Im Zweifelsfall hier nichts anschließen außer der zweiten Firewallstufe (z.B. OPNsense WAN Port).

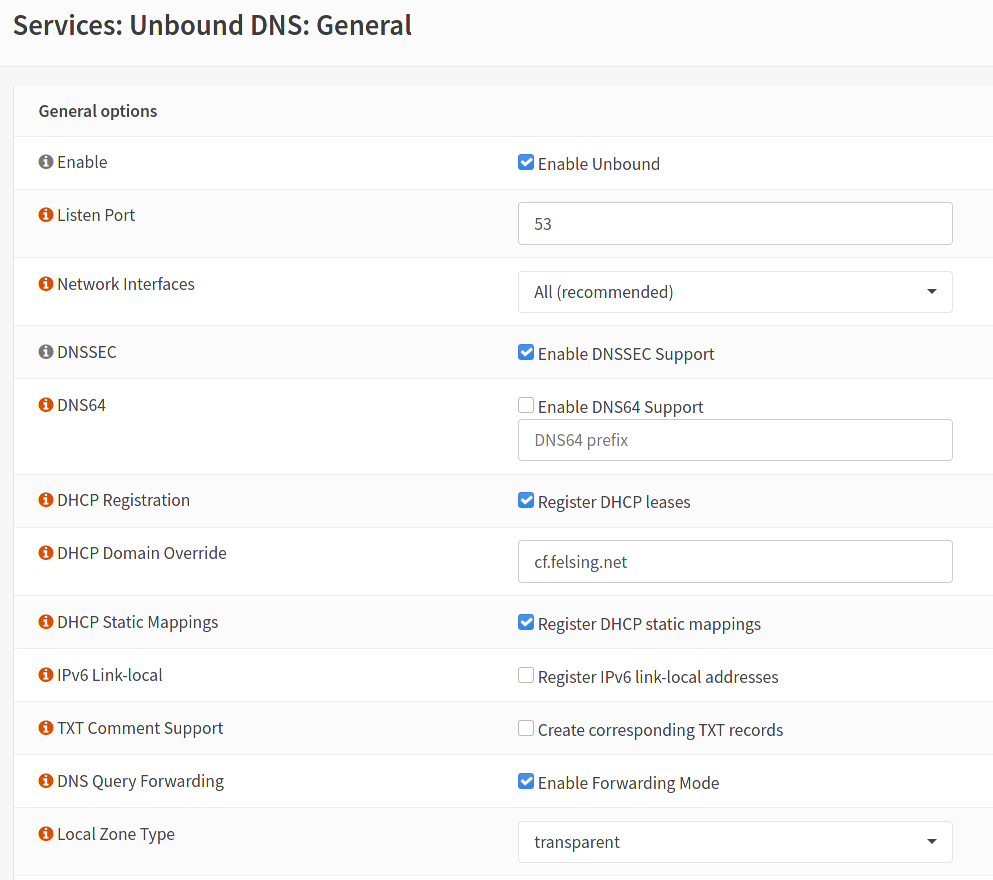

DNS

Der DNS Server auf der Fritzbox kann auf den Standardeinstellungen bleiben, weil dieser ohnehin nicht genutzt wird. Der DNSSEC validierende DNS Server wird mit OPNsense umgesetzt. Dazu wird der OPNsense bereitgestellte DNS Service Unbound genutzt. Dort werden auch die internen DNS Zonen und Hosts konfiguriert.

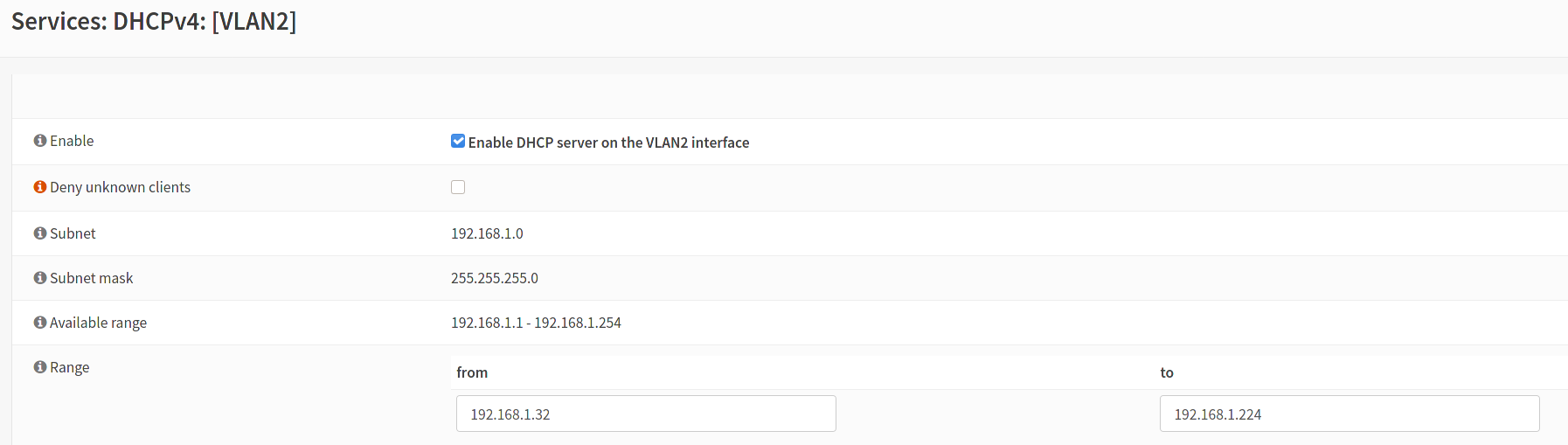

DHCP

Damit die Netzwerk Einrichtung der Endgeräte nicht in unnötige Arbeit ausartet, wird die OPNsense auch als DHCP Server konfiguriert.

Bis auf den zu verwendenden Netzbereich können die von der OPNsense vorgeschlagenen Default Werte genutzt werden.

VLANs

Zunächst werden 3 VLANs eingerichtet die die Interfaces diesen VLANs entsprechend zugewiesen. Jedes VLAN Interface bekommt eine IP-Adresse, in der Beispielkonfiguration wird folgende Aufteilung verwendet:

| VLAN id | IP-Adresse | Beschreibung | Internet Zugang |

| 100 | 192.168.100.1/24 | Management LAN. An diesem Netz werden Administrationsports angeschlossen, sofern vorhanden. | Nein |

| 101 | 192.168.101.1/24 | Homeoffice LAN. Die Firewall lässt aus diesem Netz nur Verbindung zu den Internet Adressen des Arbeitgebers zu, diese IP-Adressen am besten bei der IT abfragen mit der Begründung, dass damit die private Firewall entsprechend konfiguriert wird. | Eingeschränkt (nur IP-Netze des Unternehmens) |

| 101 | 192.168.102.1/24 | Online Banking LAN. Die Firewall lässt aus diesem Netz nur Verbindung zu den Internet Adressen der Bank zu, bei den Sparkassen sind das meist die Netze der Finanz-Informatik und bei den Volksbanken die Netze der Fiducia. | Eingeschränkt (nur IP-Netze der Bank) |

| 103 | 192.168.103.1/24 | Privates Internet, die Firewall lässt alle Verbindungen in das Internet zu, unterbindet aber Verbindungen in das Management-, Homeoffice- und Onlinebanking-LAN | Ja |

| 104 | 192.168.104.1/24 | IoT-LAN, für unsichere Geräte wie z.B. Web-Kameras | Nein |

| 105 | 192.168.105.1/24 | Server LAN, dort können z.B. Fileserver oder andere Server für das interne Netz angeschlossen werden. Ein Zugang in das Internet sollte vermieden werden. | Nein |

Bessere Switches bieten auch die Möglichkeit von private, isolated VLANs. Diese VLANs weisen die Besonderheit auf, dass eine Kommunikation der Endgeräte untereinander nicht möglich ist, sondern nur zu bestimmten, auf dem Switch definierten Ports. Nur der Firewall Port sollte für die Kommunikation freigeschaltet sein.

Management LAN

Diesen Netzwerk wir z.B. für der Administration anderer Komponenten verwendet. Ein Zugang in das Internet ist nicht vorgesehen. Aus diesem Netz kommt man in alle anderen VLANs.

Homeoffice LAN

Der Homeoffice PC benötigt i.A. nur einen Zugriff auf die Internet Adressen des Arbeitgebers. Es gibt keine Zugriffsmöglichkeiten von oder auf die anderen VLANs. Sollte es im privaten Netz einen Malwareausbruch geben, dann kommt diese nicht auf den Homeoffice PC. Die IT des Arbeitgebers sollte den PC zwar möglichst gut absicheren, aber verlassen sollte man sich darauf besser nicht. Mit der vorgeschlagenen Konfiguration hat man im Falle eines Falles auch schon gute Karten, wenn man nachweisen muss, dass bei einem Malwarebefall das private LAN nichts damit zu tun hat und die Malware demnach über die Infrastruktur des Arbeitgebers gekommen sein muss.

Onlinebanking LAN

Das Gleiche gilt für das Online Banking. Der Banking PC braucht nur Zugriff auf die IP-Netze der Bank. Auch hier gibt keine Zugriffsmöglichkeiten von oder auf die anderen VLANs. Angriffe mit nachgemachten Seiten etc. haben so keine Chance mehr. Im Rahmen von Streitigkeiten bzgl. der Haftung kann man so leichter glaubhaft nachweisen, dass ein evtl. Sicherheitsvorfall dem Verantwortungsbereich der Bank zuzurechnen ist.

IoT-LAN

In dieses Netzwerk gehören IoT Geräte, wie z.B. Web Kameras. Der Zugang ist nur aus dem privaten Netz möglich, das IoT-LAN selbst hat keinen Zugriff auf das Internet oder andere Netze. In diesem Netz können so auch unsichere Geräte betreiben. Die meisten IoT Geräte sind unsicher, weil die Hersteller in der Regel keine Sicherheitstests machen und keine Updates liefern. Die OPNsense kann für einen evtl. notwendigen Zugang aus dem Internet einen Reverse-Proxy mit starker Authentifizierung und ggf. einen VPN Zugang bereitstellen.

Vom Kauf von IoT Geräten, die einen Internetzugang für die Funktion benötigen, ist grundsätzlich abzuraten, weil sich daraus ein erhebliches Sicherheitsrisiko entsteht.

Privates Netz

Von dem privaten Netz aus ist der Zugriff nur auf die folgenden Netze möglich:

- Internet

- IoT LAN

- Server LAN

In diesem Netz kann jedoch Malware ihr Unwesen treiben, diese kann auch Services im IoT oder Server-LAN beschädigen. Hier kommt es also sehr stark auf einen gesunden Menschenverstand/Mitdenken und einen optimal abgesicherten PC an. Der PC sollte Updates täglich, automatisch installieren. Empfohlen wird ein Linux PC, aktivierten RBACs (z.B. Selinux oder Apparmor), der Zugang in das Internet incl. E-Mail erfolgt mit einem Systemaccount ohne sudo Rechte.

Server LAN

In diesem Netz finden Fileserver ihren Platz. Fileserver sollten möglichst keinen Zugriff in das Internet bekommen. Sofern das für bestimmte Fachanwendungen doch notwendig sein sollte, dann muss der Zugriff auf die von der Fachanwendung benötigten IP-Adressen beschränkt werden. Sollte der Hersteller dazu keine Angaben machen können, dann haben der Hersteller und seine Kunden ein erhebliches Sicherheitsproblem.

Privat wird man in diesem Netz z.B. einen Nextcloud Server betreiben. Da weiß man dann auch wo die Daten sind.

Anmerkung für Arztpraxen

Patientendaten haben definitiv nichts im Internet zu suchen. Die PCs und Server mit den Patientendaten sowie die Anbindung an die Krankenkassen sollten behandelt werden, wie das hier beschriebene Homeoffice-LAN. Für den Internetzugang am besten einen zweiten PC/Notebook hinstellen, wenn da etwas passiert, dann besteht wenigstens kein Zugriff auf die Patientendaten. Für eine Übertragung der bereits verschlüsselten Daten an die Krankenkasse kann in der DMZ ein Read-Only Share eingerichtet werden. PCs, die mit unverschlüsselten Patientendaten in Kontakt kommen können dürfen auf keinen Fall eine Zugriffsmöglichkeit in oder aus dem Internet haben.

Firewall

Die Firewall bietet sehr viele Möglichkeiten und Einstellungsmöglichkeiten. Im ersten Schritt sollten erst einmal nur die Filter (Rules) gesetzt werden, um den Datenverkehr der einzelnen VLANs unter Kontrolle zu bringen. Erst in den nächsten Schritten sollten die weiteren Funktionen aktiviert werden.

Firewall Regeln

Auf IP-NAT sollte möglichst verzichtet werden, ein IP-NAT findet nur auf der Fritzbox zwischen internen Netzen und dem Internet statt. Die interne Firewall sollte kein IP-NAT mehr machen. Ansonsten erschwert das nur die Fehlersuche und hat keinen weiteren Nutzen. Firewall Regeln folgen immer dieser Struktur und sind an das Source-Interface gebunden:

| Protokoll | Source Netz | Port | Destination Netz | Port | Gateway | Schedule |

| tcp | 192.168.102.0/24 | * | 195.140.51.0/24 | 80, 443 | * | 17:00-22:00 |

| tcp | 192.168.102.0/24 | * | 195.200.33.0/24 | 80, 443 | * | 17:00-22:00 |

Dieses Beispiel zeigt ein Beispiel für eine Regel zum Online-Banking LAN. Es lässt nur Zugriffe aus dem Online Banking VLAN auf die Netze der Finanz-Informatik (z.B. für das Online Banking einer Sparkasse) und Fiducia (Onlinebanking einer Volksbank) zu. Die Zeit ist auch von 17-22 Uhr eingeschränkt. Wenn keiner zuhause ist, dann braucht man da auch das Online Banking nicht.

Wie kommt man die die Angaben für das Destination Netz für das Online Banking? Am besten bei der Service Hotline nachfragen, wenn die das nicht wissen, dann mit der Informationssicherheit verbinden lassen, die wissen dann, wen man bei der IT fragen muss.

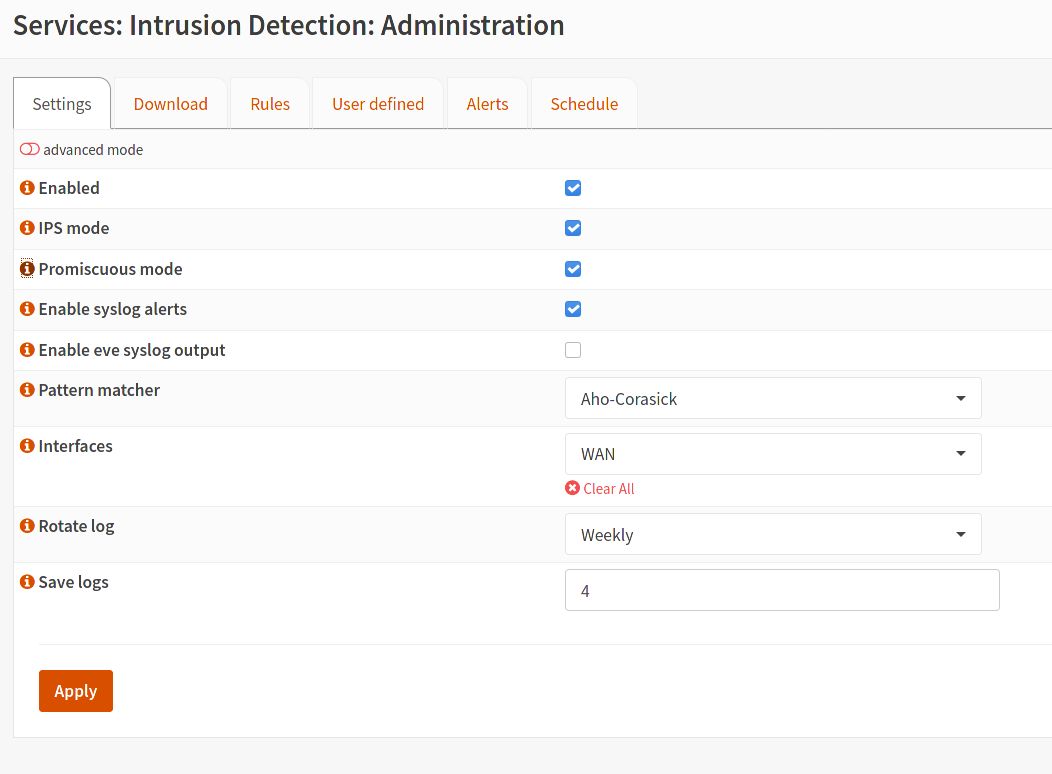

IDS/IPS

Die OPNsense bietet auch Funktionen für Intrusion Detection/Prevention. Diese Funktion stellt allerdings deutlich höhere Anforderungen an die Hardware, da sollte schon eine leistungsstarke Server Hardware zur Anwendung kommen.

Das IPS kann bei unverschlüsselten Verbindungen in die Datenpakete reinsehen und auf verdächtige Muster oder Verbindungen prüfen.

Web Proxy

Der Web Proxy kann auch verschlüsselte Verbindungen aufbrechen. Dort kann ein Malwarescanner integriert werden, allerdings sind diese nur noch wenig wirksam, sofern die Zieladresse der Webseite nicht schon als "verdächtig" bekannt ist. Es gibt die Möglichkeit, den Web-Proxy als transparenten Proxy zu konfigurieren, so dass auf den Endgeräten kein Proxy konfiguriert werden muss.

Ausfallsicherheit

Da hat OPNsense sehr viel zu bieten. Einmal ist eine Installation mit gespiegelten Festplatten möglich, wobei das Filesystem ZFS auch Fehler bemerken und ggf. auch korregieren kann. Weiterhin kann ein hochverfügbarer Cluster bestehenden aus zwei OPNsense Servern aufgebaut werden. Ein HA Cluster ist in der Konfiguration und Betrieb nicht ganz trivial, das sollte man von einen IT-Experten machen lassen, der Erfahrung auf diesem Gebiet hat. Bei Überlegungen zu einem Cluster müssen auch ein redundanter Internet-Anschluss (z.B. Kabel + LTE/5G) sowie mind. zwei Switches mit 802.1AD eingeplant werden. In den meisten Fällen braucht man das aber nicht, Ersatzhardware und eine regelmäßige Datensicherung genügt in den meisten Fällen.

OPNsense kann im Falle eine Störung so konfiguriert werden, so dass es eine zweite Internetanbindung nutzt, falls der primäre Anschluss ausgefallen ist. Das kann bei Homeoffice Anwendungen interessant sein.

Was kostet das?

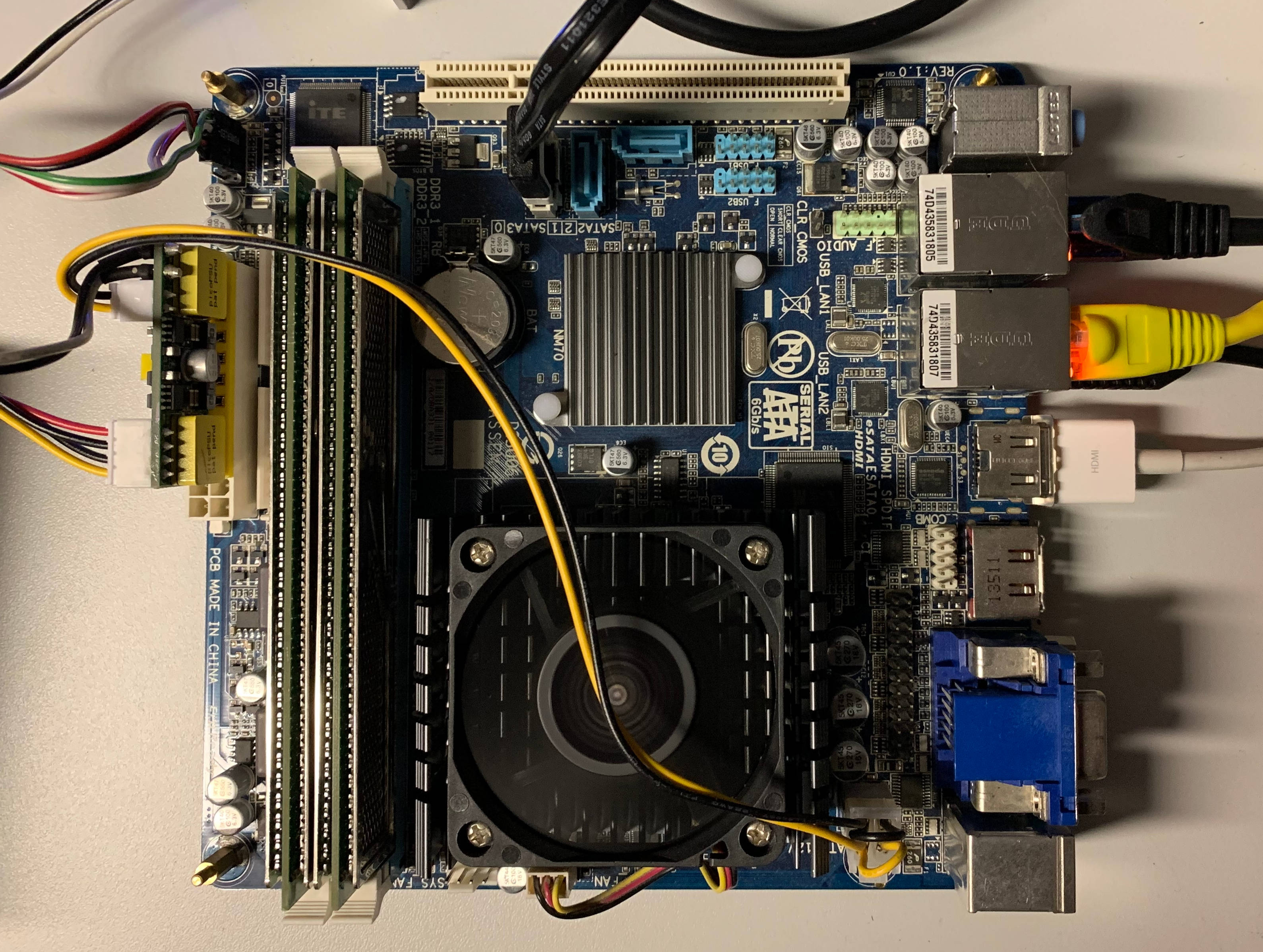

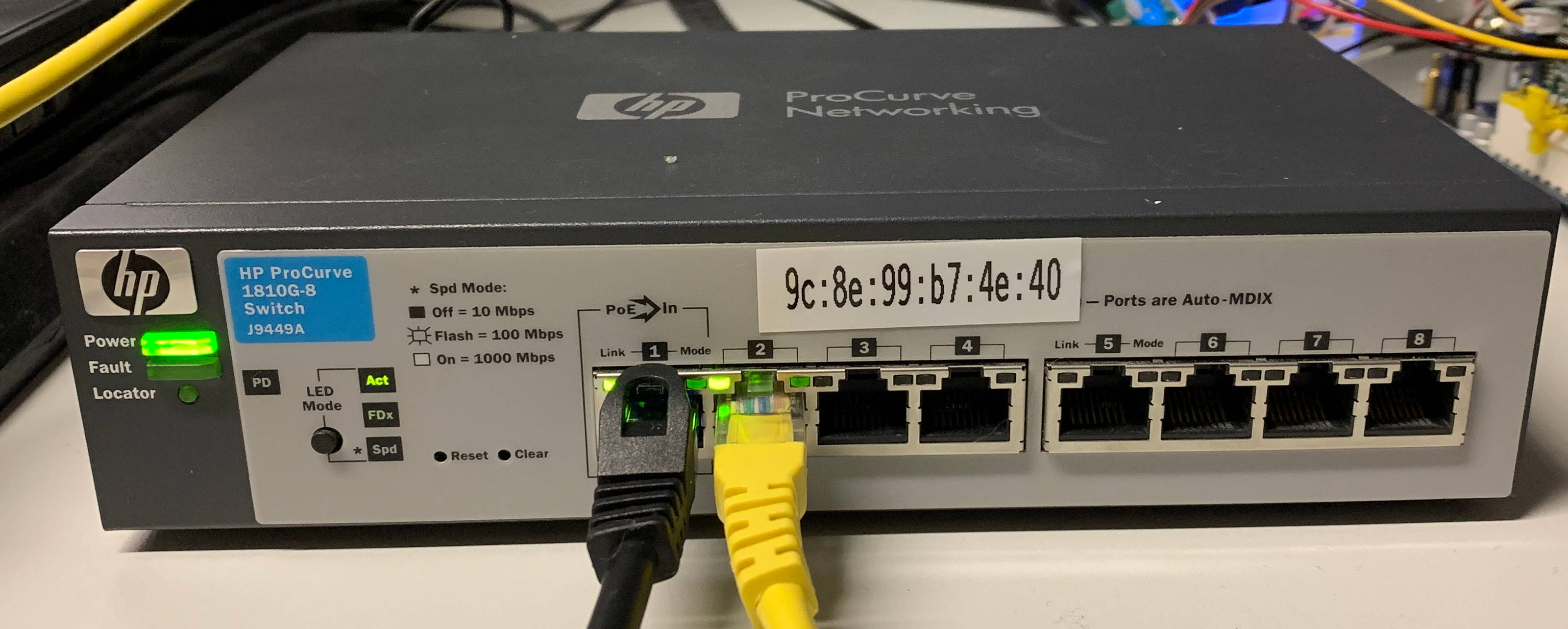

Das ist schon für wenig Geld zu haben. Die abgebildedeten Hardwarekomponenten reichen für ein SOHO Netz völlig aus und sind für weniger als 100€ zu haben:

Am Port 1 steckt der LAN Anschluss der Firewall, der mit meheren VLANs konfiguriert ist. An den Port 2-8 werden die VLANs als native LAN herausgeführt, die Endgeräte bekommen von der VLAN Konfiguration nichts mit. Die OPNsense Firewall routet auch zwischen den Netzen, sofern die konfigurierten Zugriffsregeln das erlauben. Es gibt für den Switch ein gesondertes Management VLAN, das selbst keinen Zugriff in oder aus dem Internet hat.